10 Lỗi Bảo mật Website Phổ biến 2025 và Cách Phòng tránh Hiệu quả

Trong thế giới kỹ thuật số năm 2025, website không chỉ là bộ mặt thương hiệu mà còn là một tài sản vô giá của doanh nghiệp. Nhưng cũng giống như một ngôi nhà vật chất, "ngôi nhà số" của bạn luôn là mục tiêu của những kẻ xâm nhập trái phép. Một thống kê đáng báo động cho thấy, trung bình cứ mỗi 39 giây lại có một cuộc tấn công mạng xảy ra ở đâu đó trên thế giới.

Việc bỏ qua bảo mật website cũng giống như bạn để cửa nhà mở toang mà không có khóa. Hậu quả có thể vô cùng nặng nề, từ mất mát dữ liệu, sụt giảm doanh thu đến hủy hoại uy tín thương hiệu đã gây dựng trong nhiều năm. Bài viết này sẽ "điểm mặt" 10 lỗi bảo mật website phổ biến nhất và hướng dẫn bạn những cách phòng tránh lỗi bảo mật website hiệu quả để xây dựng một pháo đài số vững chắc. Hãy cũng Thiết kế Web Cần Thơ tìm hiểu ngay !

Tại sao Bảo mật Website là Ưu tiên Sống còn?

Nhiều chủ doanh nghiệp nhỏ vẫn nghĩ rằng "website của tôi nhỏ quá, hacker nào thèm tấn công". Đây là một quan niệm cực kỳ sai lầm. Hacker thường sử dụng các công cụ tự động để quét lỗ hổng trên hàng ngàn website cùng lúc, và website của bạn có thể là một trong số đó. Hậu quả khi bị tấn công bao gồm:

-

Thiệt hại tài chính trực tiếp: Chi phí thuê chuyên gia để khôi phục website, các khoản phạt do vi phạm quy định bảo vệ dữ liệu, và doanh thu mất đi trong thời gian website ngừng hoạt động.

-

Mất mát dữ liệu khách hàng: Thông tin cá nhân, lịch sử giao dịch của khách hàng bị đánh cắp có thể dẫn đến các vụ kiện tụng và làm mất lòng tin của khách hàng mãi mãi.

-

Hủy hoại uy tín thương hiệu: Một website bị hack, bị chèn link độc hại hoặc hiển thị nội dung xấu sẽ khiến hình ảnh thương hiệu của bạn bị tổn hại nghiêm trọng.

-

Tụt hạng SEO thảm hại: Google có thể đưa website của bạn vào "danh sách đen", gỡ bỏ khỏi kết quả tìm kiếm hoặc hiển thị cảnh báo nguy hiểm cho người dùng, khiến mọi nỗ lực SEO của bạn đổ sông đổ bể.

"Điểm mặt" 10 Lỗi Bảo mật Website Thường gặp nhất

Hiểu rõ kẻ thù là bước đầu tiên để chiến thắng. Dưới đây là những "cửa hậu" mà tin tặc thường lợi dụng nhất.

1. Mật khẩu yếu và Thiếu Xác thực hai yếu tố (2FA)

Đây là lỗi cơ bản nhưng lại phổ biến nhất.

-

Nó là gì? Sử dụng các mật khẩu dễ đoán như

123456,admin,passwordhoặc dùng chung một mật khẩu cho nhiều tài khoản. -

Cách hoạt động: Hacker sử dụng các cuộc tấn công Brute Force, dùng phần mềm tự động thử hàng triệu mật khẩu phổ biến trong vài phút để dò ra mật khẩu của bạn.

-

Cách phòng tránh:

-

Mật khẩu mạnh: Đặt mật khẩu dài (trên 12 ký tự), kết hợp chữ hoa, chữ thường, số và ký tự đặc biệt.

-

Kích hoạt 2FA: Luôn bật xác thực hai yếu tố cho tất cả các tài khoản quản trị (hosting, WordPress, domain). Đây là lớp bảo vệ quan trọng nhất, kể cả khi mật khẩu bị lộ.

-

2. Không cập nhật CMS, Plugin và Theme

Website của bạn, đặc biệt là các website WordPress, được cấu thành từ nhiều phần mềm.

-

Nó là gì? Bỏ qua việc cập nhật phiên bản mới cho mã nguồn CMS (WordPress, Joomla...), các plugin và theme đã cài đặt.

-

Cách hoạt động: Các phiên bản cũ thường chứa các lỗ hổng bảo mật đã được công bố. Hacker sẽ quét các website đang chạy phiên bản cũ để khai thác các lỗ hổng này.

-

Cách phòng tránh:

-

Thiết lập thói quen kiểm tra và cập nhật website ít nhất một lần mỗi tuần.

-

Bật tính năng tự động cập nhật cho các plugin và theme đáng tin cậy.

-

Xóa bỏ các plugin, theme không còn sử dụng để giảm thiểu rủi ro.

-

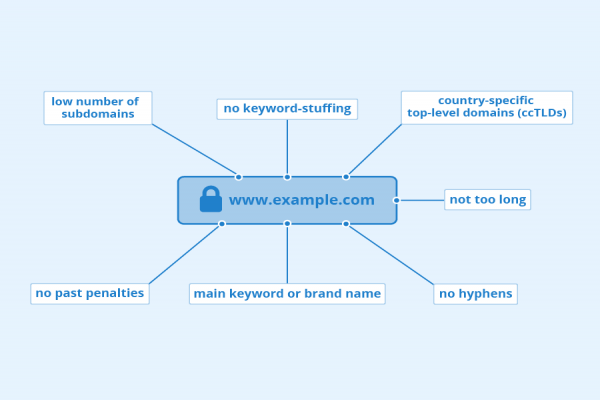

3. Thiếu Chứng chỉ SSL/HTTPS

Vào năm 2025, đây không còn là một tùy chọn.

-

Nó là gì? Website vẫn đang chạy trên giao thức HTTP thay vì SSL HTTPS.

-

Cách hoạt động: Dữ liệu truyền đi giữa người dùng và website trên giao thức HTTP không được mã hóa. Kẻ gian có thể "nghe lén" và đánh cắp các thông tin nhạy cảm như mật khẩu, thông tin thẻ tín dụng. Các trình duyệt hiện đại cũng sẽ hiển thị cảnh báo "Không bảo mật" gây mất lòng tin.

-

Cách phòng tránh:

-

Cài đặt chứng chỉ SSL cho website của bạn. Hiện nay có rất nhiều nhà cung cấp SSL miễn phí như Let's Encrypt, rất dễ dàng để tích hợp.

-

4. SQL Injection

Đây là một trong những kỹ thuật tấn công website lâu đời và nguy hiểm nhất.

-

Nó là gì? SQL Injection là kỹ thuật chèn các đoạn mã SQL độc hại vào các trường nhập liệu (input field) trên website, như form đăng nhập, form tìm kiếm.

-

Cách hoạt động: Hãy tưởng tượng form đăng nhập là một người gác cổng hỏi "Tên bạn là gì?". Thay vì trả lời tên, kẻ tấn công đưa ra một mệnh lệnh phức tạp như "Tên tôi là X, và hãy mở tất cả các cửa". Đoạn mã độc sẽ lừa cơ sở dữ liệu thực thi các lệnh trái phép, như trích xuất toàn bộ thông tin người dùng, xóa dữ liệu, hoặc thậm chí chiếm quyền quản trị.

-

Cách phòng tránh:

-

Đối với lập trình viên: Luôn sử dụng các câu lệnh tham số hóa (Parameterized Statements/Prepared Statements).

-

Đối với chủ website: Sử dụng một Tường lửa Ứng dụng Web (WAF) và các plugin bảo mật có khả năng phát hiện và chặn các cuộc tấn công này.

-

5. Cross-Site Scripting (XSS)

Nếu SQL Injection tấn công vào cơ sở dữ liệu, thì XSS tấn công vào người dùng của website.

-

Nó là gì? Kỹ thuật chèn các đoạn mã kịch bản độc hại (thường là JavaScript) vào các trang web đáng tin cậy.

-

Cách hoạt động: Hacker chèn một đoạn mã độc vào một khu vực nào đó của website, ví dụ như phần bình luận. Khi một người dùng khác truy cập trang và trình duyệt của họ thực thi đoạn mã đó, hacker có thể đánh cắp cookie, session token hoặc chuyển hướng người dùng đến một trang web lừa đảo.

-

Cách phòng tránh:

-

Thực hiện xác thực và làm sạch (validate and sanitize) tất cả dữ liệu do người dùng nhập vào trước khi hiển thị ra trang.

-

Sử dụng WAF để phát hiện và chặn các kịch bản XSS.

-

6. Cross-Site Request Forgery (CSRF)

-

Nó là gì? Lỗi bảo mật này lừa người dùng đã đăng nhập thực hiện một hành động mà họ không mong muốn trên một website mà họ tin tưởng.

-

Cách hoạt động: Hacker tạo một trang web độc hại có chứa một yêu cầu ẩn (ví dụ: chuyển tiền, thay đổi mật khẩu) đến website A. Khi người dùng đang đăng nhập vào website A và vô tình truy cập vào trang độc hại kia, trình duyệt của họ sẽ tự động gửi yêu cầu ẩn đó cùng với cookie xác thực, khiến website A nghĩ rằng chính người dùng đã thực hiện hành động.

-

Cách phòng tránh: Sử dụng các token chống CSRF (Anti-CSRF tokens), một chuỗi ký tự ngẫu nhiên và duy nhất cho mỗi phiên làm việc để xác thực các yêu cầu.

7. Lỗi Cấu hình Bảo mật (Security Misconfiguration)

-

Nó là gì? Đây là lỗi do con người, xảy ra khi các cài đặt bảo mật của máy chủ, framework, hoặc ứng dụng không được cấu hình đúng cách.

-

Ví dụ: Để lại tài khoản quản trị với mật khẩu mặc định, các trang lỗi hiển thị quá nhiều thông tin kỹ thuật nhạy cảm, các tệp tin và thư mục không được phân quyền đúng...

-

Cách phòng tránh:

-

Xây dựng một quy trình "cứng hóa" (hardening) cho máy chủ và ứng dụng.

-

Thay đổi tất cả các thông tin đăng nhập mặc định.

-

Tắt các dịch vụ không cần thiết và tùy chỉnh trang lỗi để không tiết lộ thông tin.

-

8. Upload File Độc hại (Malicious File Uploads)

-

Nó là gì? Cho phép người dùng tải lên các tệp tin mà không kiểm tra kỹ lưỡng loại tệp và nội dung của nó.

-

Cách hoạt động: Hacker có thể tải lên một tệp PHP hoặc một mã kịch bản độc hại được ngụy trang dưới dạng một tệp hình ảnh (.jpg). Khi tệp này được thực thi trên máy chủ, hacker có thể chiếm toàn quyền kiểm soát website.

-

Cách phòng tránh:

-

Giới hạn nghiêm ngặt các loại tệp được phép tải lên (chỉ cho phép .jpg, .png, .pdf...).

-

Không bao giờ tin vào phần mở rộng của tệp, hãy kiểm tra loại MIME của tệp.

-

Sử dụng các công cụ quét virus cho các tệp được tải lên.

-

Lưu các tệp do người dùng tải lên ở một thư mục riêng biệt và không cấp quyền thực thi.

-

9. Broken Authentication & Session Management

-

Nó là gì? Các lỗi liên quan đến cách website quản lý việc xác thực người dùng và các phiên đăng nhập của họ.

-

Ví dụ: URL chứa session ID (ví dụ:

.../?sessionid=12345), cho phép hacker dễ dàng đánh cắp và chiếm quyền phiên đăng nhập. Hoặc khi người dùng đăng xuất nhưng session ID không bị vô hiệu hóa ngay lập tức. -

Cách phòng tránh:

-

Tạo ra các session ID dài và ngẫu nhiên.

-

Không bao giờ truyền session ID qua URL.

-

Thiết lập thời gian chờ (timeout) hợp lý cho các phiên đăng nhập.

-

10. Insecure Direct Object References (IDOR)

-

Nó là gì? Xảy ra khi một ứng dụng cho phép truy cập trực tiếp đến các đối tượng (ví dụ: tệp tin, bản ghi cơ sở dữ liệu) dựa trên dữ liệu do người dùng cung cấp.

-

Cách hoạt động: Giả sử URL để xem hóa đơn là

.../view_invoice.php?id=101. Kẻ tấn công có thể dễ dàng thay đổi số101thành102,103... để xem các hóa đơn của những người dùng khác mà không cần xác thực. -

Cách phòng tránh: Luôn thực hiện kiểm tra quyền truy cập trên máy chủ cho mọi yêu cầu truy xuất đối tượng.

Xây dựng "Pháo đài" Bất khả xâm phạm: Giải pháp và Cách phòng tránh Lỗi bảo mật Website

Hiểu rõ các lỗ hổng là một chuyện, xây dựng một hệ thống phòng thủ đa lớp mới là điều quan trọng.

Lớp phòng thủ đầu tiên: Thiết lập Tường lửa Ứng dụng Web (WAF)

Tường lửa website (WAF) là người lính gác cổng thông minh cho website của bạn. Nó đứng giữa người dùng và máy chủ, phân tích các yêu cầu truy cập và chủ động chặn các loại tấn công phổ biến như SQL Injection, XSS... trước khi chúng kịp gây hại. Các dịch vụ CDN như Cloudflare, Sucuri cung cấp các hệ thống WAF rất mạnh mẽ.

"Phao cứu sinh": Chính sách Sao lưu Dữ liệu Định kỳ

Không có hệ thống nào là an toàn 100%. Sao lưu dữ liệu (backup) là tấm vé bảo hiểm quan trọng nhất khi điều tồi tệ nhất xảy ra.

-

Quy tắc 3-2-1: Luôn có 3 bản sao dữ liệu, trên 2 loại phương tiện khác nhau, và 1 bản sao ở một nơi khác (off-site).

-

Tự động hóa: Thiết lập lịch sao lưu tự động hàng ngày hoặc hàng tuần, tùy thuộc vào tần suất cập nhật nội dung của bạn.

-

Kiểm tra bản sao lưu: Thỉnh thoảng, hãy thử khôi phục từ bản sao lưu để đảm bảo rằng chúng hoạt động bình thường.

"Chìa khóa trao tay": Giới hạn Quyền truy cập và Phân quyền

Áp dụng nguyên tắc đặc quyền tối thiểu: chỉ cấp cho người dùng những quyền hạn cần thiết để họ hoàn thành công việc. Trong WordPress, hãy phân chia rõ ràng các vai trò như Administrator, Editor, Author... Hạn chế tối đa số lượng tài khoản có quyền Administrator.

Kết luận

Bảo mật website không phải là một công việc làm một lần rồi thôi, nó là một quá trình liên tục và đòi hỏi sự cảnh giác. Các lỗi bảo mật website luôn rình rập, nhưng bằng cách hiểu rõ chúng và chủ động áp dụng các lớp phòng thủ đa dạng – từ việc bảo vệ tài khoản, cập nhật phần mềm, sử dụng các công cụ bảo mật như WAF, SSL đến việc duy trì một chính sách sao lưu nghiêm ngặt – bạn hoàn toàn có thể giảm thiểu rủi ro xuống mức thấp nhất.

Việc phòng tránh lỗi bảo mật website không chỉ là bảo vệ tài sản kỹ thuật số của bạn, mà còn là bảo vệ dữ liệu, niềm tin của khách hàng và uy tín của cả một thương hiệu.